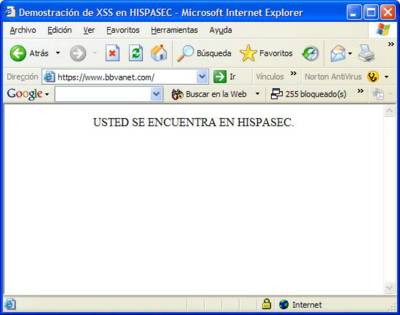

Como se puede observar en la captura que he realizado sobre la prueba de concepto de Hispasec, con esta nueva vulnerabilidad aparentemente no hay ninguna evidencia que permita saber al usuario que está sufriendo un ataque de phishing. Aunque este fallo tiene solución, es muy grave que el usuario se encuentre tan indefenso y que existan tan pocas medidas de seguridad en temas como la banca on-line. La excusa es "no añadir complejidad al usuario" pero al menos, que sea el usuario el que decida si quiere utilizar más medidas o no.

¡Autenticación de CLIENTE y SERVIDOR YA en transacciones de Banca on-line!

A continuación, publico lo aparecido ayer en Noticia-una-al-dia.

Fuente: 20/12/2004 - Nueva técnica de "phishing" afecta a Internet Explorer

"Descubierta una vulnerabilidad XSS en el control ActiveX DHTML Edit de

Internet Explorer que puede ser especialmente aprovechada en ataques

de tipo "phishing". A efectos prácticos, por ejemplo, un atacante

podría simular una página web segura de una entidad bancaria, sin

que el usuario pueda detectar anomalías en la dirección ni en el

certificado de seguridad que aparece en el navegador.

Como prueba de concepto, para comprobar si su versión y configuración

de Internet Explorer es vulnerable, en la siguiente página encontrará

un enlace a www.bbvanet.com. Si pincha el enlace y su navegador es

vulnerable, aparecerá una nueva ventana, donde podrá visualizar en el

campo dirección la URL https://www.bbvanet.com/, y en la barra de

estado el candado cerrado que informa que se encuentra en una web

segura. Si hace doble click en el candado, observará el certificado

de seguridad legítimo de www.bbvanet.com. Pese a todas esas

indicaciones, la web que se visualiza es de Hispasec.

http://www.hispasec.com/directorio/laboratorio/Software/tests/xssie.html

Ejemplo de phising realizado por Hispasec

"Para prevenir este tipo de ataques, y a la espera de que Microsoft

publique un parche para corregir el problema, los usuarios de

Internet Explorer pueden optar por desactivar la secuencias de

comandos ActiveX en la configuración de su navegador:

menú Herramientas -> Opciones -> pestaña Seguridad -> botón Nivel

personalizado -> Secuencias de comandos ActiveX -> Desactivar

Si recarga la página con esta nueva configuración de Internet

Explorer, o la visita desde un navegador no vulnerable, como Firefox,

podrá comprobar que al pinchar en el enlace no se abre ninguna nueva

ventana."

0 comentarios:

Publicar un comentario